引子:欧洲觉醒中的反病毒缺失若萨缪尔·亨廷顿还在世,可能也会因看到当前美国对欧洲的态度而不得不修改自己的“文明冲突论”,“文明冲突”已经延伸到“文明内部冲突”。美国总统特朗普17日威胁说,美国将从2月1日起对丹麦、挪威、瑞典、法国、德国、英国、荷兰和芬兰的输美商品加征10%关税,且税率将从6月1日起提高至25……

本文来自微信公众号: 心智观察所 ,作者:心智观察所

引子:欧洲觉醒中的反病毒缺失

若萨缪尔·亨廷顿还在世,可能也会因看到当前美国对欧洲的态度而不得不修改自己的“文明冲突论”,“文明冲突”已经延伸到“文明内部冲突”。

美国总统特朗普17日威胁说,美国将从2月1日起对丹麦、挪威、瑞典、法国、德国、英国、荷兰和芬兰的输美商品加征10%关税,且税率将从6月1日起提高至25%,直至相关方就美国“全面、彻底购买格陵兰岛”达成协议。丹麦本土与格陵兰岛多地举行示威游行,欧盟各国纷纷表示反对,并积极酝酿反制措施,跨大西洋关系因这一“夺岛”行为变得剑拔弩张。

昔日,美欧本是紧密的联合体,美国是“盟友”与“保护者”,而美国从出台《国家安全战略》到日前领土胁迫,欧洲议会复兴欧洲党团主席瓦莱丽·阿耶认为美方以领土吞并威胁和贸易惩罚施压的行为,已“根本改变跨大西洋关系性质”,欧盟必须将各类工具从理论选项转化为可信权力工具。

地缘战略主导权的争夺只是美欧关系从分歧到走向分道扬镳的一个侧面,盘点对美依赖的战略风险,网络安全首当其冲。2025年11月,著名智库德国国际政治与安全事务研究所(SWP)发表评论文章指出,欧洲网络安全生态系统完全依赖于美国,首先表现在杀毒软件、防火墙、终端检测与响应(EDR)服务以及安全信息与事件管理(SIEM)系统等网络安全软件方面,严重依赖美国博通、Cloudflare、IBM和微软等供应商。这种依赖可能导致欧洲在网络安全领域的行动能力受限。一旦美国政府终止支持、改变政策优先事项,或在冲突中将这种依赖“武器化”,欧洲可能面临严重风险。

排在首位的杀毒软件是最为大众所熟悉的安全产品,伴随着个人计算机的广泛使用,计算机病毒这个词也如影随形,从未消失。计算机是程序生成的空间,而同样被攻击者编写的恶意程序投放到被攻击目标上运行,攻击者就可以获取被攻击系统的控制权带来的恶意代码,因此,恶意代码的检测能力既是安全防护的基本要求,也是网络空间信息作战的“敌我识别”能力。

杀毒软件被欧洲看作需要在“去美国”依赖方面排首位的软件,却与业界以往的印象不符,欧洲的反病毒企业曾群星璀璨。但真实的情况是,美国明有市场、金融资本的手段组合,暗中叠加情报机构的隐匿行动,布局了一张大网。那些欧洲网络安全的“守护卫士”们,已经在二十年间悄无声息又切切实实的逐步被美蚕食瓦解。

一、欧美并立——反病毒产业的初代格局

上世纪80年代,随着个人计算机革命爆发,全球企业、家庭及个人拥有的计算机迅速普及,软件与数据主要通过软盘交换,这为计算机病毒的传播提供了天然土壤。恶意代码从最早的引导区病毒(IBM PC兼容机上最早出现的病毒)和文件型病毒(DOS环境)起步,逐步演化出自我加密、多态、隐形等复杂技术,病毒数量从最初的几十种激增至上百种,并且逐步呈现技术扩散趋势。

同期,反病毒产业开始萌芽并初步形成欧美双线发展的格局:欧洲以技术研究见长,出现了英国守护士(Sophos)、所罗门公司等以检测算法为核心的代表;美国则凭借商业化能力,通过赛门铁克、迈克菲(McAfee)等公司的产品化与市场运作,率先实现了反病毒软件的大规模普及与商业落地。

率先站上反病毒软件市场风口的是两家美国公司。创立于1982年的美国赛门铁克公司起初业务完全不涉及信息安全领域,直到1989年收购了另一家美国公司Peter Norton Computing Inc.后,成为综合软件赛道,发布首款Mac平台杀毒软件,并于1991年推出Norton Anti-Virus(诺顿反病毒)品牌产品,凭借与计算机硬件厂商的预装合作,快速渗透消费级市场,1992年全球累计用户突破500万,首次实现大规模商业化,成为全球杀毒软件领军品牌;另一家美国公司是1987年创立的迈克菲(McAfee),通过免费提供个人版反病毒软件的经典“引流”打法,使其产品迅速占据了无数用户电脑,为企业级付费市场铺平了道路,1990年代初期,迈克菲反病毒产品的全球市场占有率达到20%‑30%。这两家美国公司凭借先发优势迅速确立行业主导地位,抢占全球市场,而同一时期,欧洲厂商也在区域市场悄然崛起。

相较美国的双雄并立,欧洲则是遍地开花。1987年,英国守护士(Sophos)开始反病毒业务,后通过收购匈牙利VIRUS Buster等逐步扩大欧洲市场份额;同年,NOD32首款产品发布,并于1992年正式在捷克斯洛伐克成立ESET公司。1988年,Alan Solomon在英国成立所罗门公司,推出初代反病毒工具包(Dr.Solomon’s AntiVirus Toolkit),1991年产品正式商业化,成为欧洲最大反病毒企业。

1988年同时成立的还有捷克的Avast和德国的小红伞(Avira)。随后在1989年-1991年间,德国G Data、西班牙熊猫安全(Panda Security/Panda Software)、荷兰AVG、芬兰F-Secure相继成立。

稍晚些时候俄罗斯也出现两家公司,引人注目。俄罗斯技术专家Eugene Kaspersky(尤金·卡巴斯基)早期与所罗门的创始人Alan Solomon、迈克菲创始人John McAfee等行业先驱通过VIRUS-L邮件列表,共同探讨新病毒检测与清除技术,推动行业技术共享,那时候的科技的确不分国界。1991年,尤金·卡巴斯基带领团队研发AVP反病毒程序,凭借更精准的特征码算法在专业领域获得认可,于1997年正式成立反病毒公司卡巴斯基,后续公司成为全球顶级杀毒软件品牌。

另一家著名的俄罗斯反病毒公司是中国用户俗称的“大蜘蛛”。1992年,俄罗斯伊戈尔・达尼洛夫(Igor Daniloff)团队开始研发Dr.Web反病毒软件,并启动产品商业化布局,后于2003年正式成立公司。同时期的欧洲重要安全厂商还有一家,是1996年在罗马尼亚成立的比特梵德(Bitdefender),通过技术差异化打破了当时美国厂商主导的反病毒市场格局,凭借“高检测精度+快速响应”建立区域及全球竞争力。

二、并购所罗门——美系资本浮出水面

上个世纪九十年代中期,全球信息高速公路开始“修建”,这是全球互联网从学术网络迈向大众应用的关键十年,也是计算机病毒从本地感染转向网络化传播的转型阶段。随着Windows操作系统的普及和网络接入的扩展,电子邮件、网页浏览逐渐成为日常。这一时期,恶意代码的形态也从传统的引导型、文件型病毒,迅速转向依赖网络传播的蠕虫和木马,如CIH、Melissa、Happy99及宏病毒等,它们利用系统漏洞、邮件和网络共享进行快速传播,造成的破坏范围从单机扩展到整个网络。恶意代码的种类数量从几百种上升到成千,这一趋势不仅迫使反病毒技术从传统的主机检测向网络侧检测与主动防御演进,更昭示了安全产业在互联网时代的重要价值,美国金融资本与科技巨头关注到这一技术领域,开始加速全球布局,资本的目光投向欧洲技术型安全企业。

1998年6月,英国最具盛名的反病毒厂商所罗门公司被美国网络联盟公司(NAI)以6.42亿美元股票收购,通过技术整合与市场分层策略,欧洲独立技术路线被纳入美国主导的全球化产业生态,美国资本也借此踏入欧洲市场。

美国资本的出手并非偶然,这是源于一场由欧美两家公司从技术理念到全球市场终端占据产生争端,从1997年的口水大战开始。

争端的双方分别是美国的迈克菲与英国的所罗门,两者风格截然不同:迈克菲张扬、激进,擅长市场营销与资本运作,具有典型美国公司擅长市场营销的特点。公司早在90年代初,迈克菲就凭借其反病毒软件“Virus Scan”和捆绑销售打下了全球市场的半壁江山,其红色盾牌图标已成为当时PC安全杀毒的标志性象征。

所罗门则低调、内敛,信奉技术至上。主打企业级端点防护,以欧洲为根基,在企业和高端用户中口碑卓著。所罗门公司在反病毒引擎软件结构上,率先引入了查毒缓冲区的和偏移量等相关概念,有效的提升反病毒的运行速度和检测能力,其开发的反病毒软件以严谨的算法和出色的未知病毒检测率著称。

迈克菲公司宣布他们的专家在所罗门公司出品的杀毒软件中发现,其病毒检测软件可以自动切换两种模式:正常模式和高级模式。正常模式的速度很快,但是对于某些少见的病毒可能无法检测;高级模式的速度比较慢,但是检测的病毒数量更多。当软件发现自己貌似在检测一个测试用的病毒库的时候,会自动切换到高级模式,以便可以得到快速和高检出率的数据,而在检测普通文件的时候会切换到正常模式。随后,所罗门开始反击,指责迈克菲发布非法广告,直接攻击所罗门公司。

口水战直接反映在市场这个直接战场上:迈克菲深谙捆绑之道,其软件被预装在无数品牌机中,用户一开机便跃然可见。所罗门则主攻企业级市场,通过严谨的测评数据和顾问式销售,占据部分市场份额。双方连广告语都针锋相对:迈克菲自称“最全面的保护”,所罗门便标榜“最精准的防御”。渠道商、媒体评测、行业会议,看不见的硝烟在各个战场蔓延。

但作为科技公司,核心碰撞归根结底还在技术层面。迈克菲具备快速响应的优势,可依靠庞大的用户网络,快速获取病毒样本并推送更新,却因误报率过高引发用户不满。所罗门坚持静态分析与启发式扫描技术,试图在病毒特征码发布前就实现拦截,这是一条更艰难、也更傲慢的“精英之路”,需要雄厚的研发资本做支撑。迈克菲影射所罗门技术路线“华而不实”,无法应对海量威胁;所罗门则回击迈克菲的产品“臃肿如象”,消耗系统资源,本身就如一种“软件病毒”。双方高管隔空喊话,技术团队在安全论坛上互相拆台,这场斗争从商业竞争滑向近乎个人恩怨的对抗。

最终美系资本的入场,争端终结。1997年年底,迈克菲与Network General(网络管理)以换股方式合并(约13亿美元),成立网络联盟公司(NAI),并整合、并购PGP、Helix Software、Trusted Information Systems(TIS)等公司,业务覆盖终端安全与网络管理两大领域,构建起“全栈防御”产业生态。此时,对抗所罗门的迈克菲不只是一个杀毒软件公司,而是一个安全产业帝国。1998年6月9日,象牙塔中走出的所罗门被NAI以6.42亿美元股票收购,交易在同年8月完成。收购完成后,迈克菲迅速整合技术,所罗门引以为傲的反病毒引擎部分技术被吸纳,甚至有说法是,迈克菲直接用先进的所罗门引擎替换了自身原有的反病毒引擎。欧洲的先进性技术终成美国公司的嫁衣裳。

此次收购的影响远远不只在一家公司层面,更是一场地缘经济博弈,深层次地影响着欧洲市场。NAI收购所罗门后,通过价差覆盖不同预算用户,避免自身内部竞争并扩大欧洲市场占有,实行“多价格点布局”定价策略:迈克菲产品以约29英镑的低价渗透,以“高性价比”争夺大众与中小企业用户;纳入麾下的所罗门保持69英镑高价,主打企业级、专业技术支持与病毒清除能力,承接原高端用户群。同时,联合英国零售商、PC厂商预装,配合短期折扣与捆绑销售,放大价格战效果。通过两级收割,NAI快速渗透并巩固欧洲份额,以此对抗本国竞争对手赛门铁克(诺顿),同时挤压F Secure、G Data等欧洲本土厂商空间。一波操作之后,迈克菲在英国及西欧的个人用户渗透率显著提升,NAI成为欧洲反病毒市场份额领先者之一。

2000年后所罗门独立品牌进一步弱化,其技术(如病毒特征库、清除引擎)已被整合至迈克菲产品线,价格分层策略随之淡化。所罗门品牌被雪藏,原有团队解散或重组。

2004年,NAI分拆非安全业务后,公司更名,迈克菲回归。

迈克菲吞下所罗门是美国对全球网络安全生态掌控的开始。这场收购是一次赤裸裸的技术殖民——美国资本以市场为枪,以资本为弹,精准击溃了欧洲网络安全领域龙头堡垒。欧洲企业即便使用“本地化”产品,其底层引擎、更新服务器、威胁情报网络,也大多依赖美国公司构建的闭环体系。迈克菲背后是美国《爱国者法案》的阴影——只要一纸传票,所有用户数据都可能被FBI调取。收购完成后,原所罗门客户纷纷收到更新协议:数据处理中心将迁移至美国的弗吉尼亚。欧洲用户不再相信自己的秘密还能留在大西洋东岸,但留给他们能选择的可信供应商已然不多。

三、易帜“守护士”——美系资本再次行动

20世纪末至21世纪初,是全球信息技术从桌面时代向互联网时代跨越的关键时期,互联网在全球纵深延伸。随着信息高速公路的铺设,恶意代码的主流形态从本地感染的病毒逐渐转向依托网络传播的蠕虫,快速蔓延传播,从局部滋扰升级为全球威胁:红色代码(CodeRed)、口令蠕虫(“Deloader”或“Deloder”),震荡波,冲击波等呈现爆发式增长,造成大规模破坏,给早期互联网用户留下了深深的阴影,也进一步昭示出反病毒产业在互联网时代的核心安全价值。

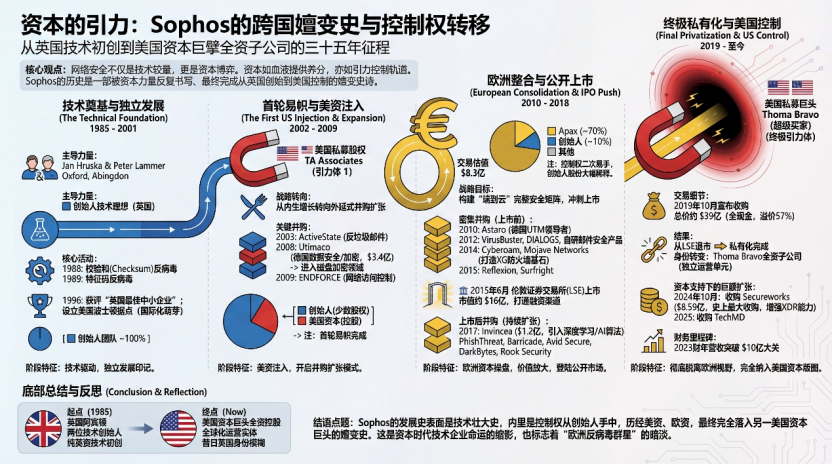

与此同时,伴随着金融资本加速塑造美国互联网和IT产业格局,美国金融资本与科技巨头再次把目光瞄准了欧洲的企业。美系资本纷纷入场,其中最引人关注的并购案是2002美国私募股权公司TA Associates对英国网络安全公司守护士(Sophos)的收购案。

1985年,在学术气息浓厚的英国牛津郡阿宾顿,扬·赫鲁斯卡(Jan Hruska)和彼得·拉默(Peter Lammer)怀揣着对抗计算机病毒的理想,创立了Sophos。最初的岁月是纯粹的技术探索期:1988年,他们推出了基于校验和(Checksum)算法的反病毒软件;次年,更成熟的特征码反病毒软件问世。到1996年,公司已凭借其技术实力被评为“英国最佳中小企业”,并跨越大西洋,在美国波士顿设立了据点,显露出国际化的早期野心。这一时期,Sophos的基因里刻着技术驱动与独立发展的印记。

2002年,美国私募股权公司TA Associates完成了对Sophos的收购,这次收购为公司注入了扩张所急需的资本,也开启了积极的收购策略。TA Associates是一家总部位于美国波士顿的全球性成长型私募股权公司,专注于科技、金融服务和医疗等领域。它在网络安全领域非常活跃,尤其专注投资和收购中型成长阶段的网络安全公司。收购Sophos公司之后第二年,2003年收购反垃圾邮件软件公司ActiveState(从事反spam邮件软件开发业务);2008年以3.4亿美元收购德国数据安全领导厂商Utimaco的Safeguard产品线,一举进入磁盘加密领域;2009年收购网络访问控制软件公司ENDFORCE。资本的力量,将这家英国技术公司迅速推上了通过并购实现外延式增长的快车道,但创始人团队仅保留了少数股权。经过美国资本的入场,Sophos不知不觉中完成首轮易帜。

2010年5月,Sophos的控制权再次易手。欧洲最大的私募股权机构安佰深(Apax Partners)联合Investcorp,以8.3亿美元的估值将其收入囊中。交易完成后,Apax获得约70%的控股权,创始人股份被进一步稀释至约10%。在Apax这位新“舵手”的指挥下,二次转手的Sophos的收购步伐更快、战略意图更明确,开启欧洲资本的整合与上市之路:

2010年收购德国UTM市场领导者Astaro(德国在网络安全设备方面居欧洲市场占有率第一的厂商,主打产品是UTM,中文品牌“水星”);

2012年收购反病毒企业VirusBuster和移动管理方案商DIALOGS;同年,公司推出了自己的邮件安全产品,在反垃圾邮件网关上集成了防病毒引擎和DRP引擎,成为一款全球领先的产品。

2014年,接连收购美国网络安全提供商Cyberoam和云安全初创公司Mojave Networks,通过其底层技术,打造了Sophos下一代防火墙——XG系列防火墙产品。

2015年,公司收购了Reflexion和Surfright,继续壮大了在邮件安全领域的实力。

2015年6月,在Apax的推动下,Sophos在伦敦证券交易所成功上市,发行价225便士,市值约16亿美元。上市不仅为早期投资者提供了退出渠道,也为公司打开了公开市场的融资大门。

上市后,Sophos并未停止收购:2016年,公司收购了PhishThreat和Barricade。2017年2月,公司又以1.2亿美元收购了机器学习领域公司Invincea,通过采用深度学习领域中人工神经智能的算法,强化了公司在反勒索和网络安全的防御能力,公司端点安全产品连续10余年位居Gartner领导者象限。2019年,公司又收购了云安全初创公司Avid Secure、端点安全平台DarkBytes和MDR供应商Rook Security。

然而,公开市场的聚光灯并未让Sophos摆脱资本的引力。2019年6月,美国私募股权巨头Thoma Bravo伸出了橄榄枝,Thoma Bravo是信息安全投资领域的超级买家,先后收购了200多家软件和技术公司。经过数月谈判,同年10月,Thoma Bravo宣布以约39亿美元的总价(较股价溢价57%)发起收购要约。这笔交易获得了压倒性的股东支持,完成全现金支付,私有化交易完成,公司从伦敦证券交易所退市,成为Thoma Bravo全资子公司,作为独立业务单元运营,专注拓展下一代网络安全产品。私有化后的Sophos,在Thoma Bravo的资本支持下继续扩张:2024年10月,以8.59亿美元收购Secureworks,这是公司史上最大收购,旨在增强扩展检测与响应(XDR)能力;2025年又收购服务提供商TechMD以扩大市场覆盖。公司营收在2023财年突破了10亿美元大关。

从1985年创立到2020年3月被资本再度私有化从伦敦证券交易所退市,Sophos完整地走过了“技术创业→风险投资(VC)注入→私募股权(PE)收购→公开上市(IPO)→再度私有化退市”这一被资本控制的典型生命周期。

作为一个被排除在美“全球监听计划(“拱形”计划)”中的欧洲公司(关于“拱形计划,请看第五小节”)其发展史,虽然是看似在资本助力下围绕核心网络安全业务持续壮大的历史,其实更是一部企业控制权从技术创始人手中,历经美国风险资本、欧洲私募股权,最终完全落入另一美国资本巨头手中的嬗变史。当Sophos最终以Thoma Bravo全资控股子公司的身份活跃于全球市场时,它昔日的英国技术初创身份,已在资本的全球化浪潮中,变得模糊而遥远。Sophos从一家由技术创业者所开启的、带有理想主义者的公司变成资本并购的枢纽和牟利的工具。美系资本如同黑洞,以吞噬一切的姿态再次席卷欧洲,成为欧洲反病毒群星崩塌暗淡的奇点。

四、微软再次入场——寡头的鲸吞之路

2000年以后,全球网络安全形势进一步恶化,互联网商业化与宽带普及推动了新一轮威胁扩散。除网络蠕虫外,各类流氓软件、捆绑插件、拨号木马、广告弹窗程序在全球范围内横行,形成灰色产业链;僵尸网络规模迅速扩大,DDoS攻击开始商品化,网络黑市初具雏形。安全威胁从单纯破坏转向牟利驱动,推动全球网络安全产业从工具式防护迈向体系化建设。

2005年,操作系统厂商微软决定升级安全策略,推出Windows Defender。此举颠覆性的影响了反病毒技术和产业发展的格局。

在DOS时代,微软为了其核心操作系统的兼容性、以及反垄断顾虑,并没有在反病毒软件上下功夫。其操作系统的核心安全技术几乎没有反病毒技术的基因。实际上,微软也曾做过相关尝试,比如在MS-DOS 6.x中整合来自以色列Central Point Software(中点软件)的内存驻留防护程序VSafe,以增强系统的基础安全能力。1993年,微软通过收购中点软件的CPAV来发布微软自己的MSAV进一步尝试进入反病毒领域,但此次尝试并不成功,因此微软很快就放弃了MSAV这个杀毒产品。

微软2001年推出Windows XP操作系统,该系统是微软历史上生命周期最长、影响最为深远的操作系统之一。2004年,XP市场份额已超过60%,成为全球当时主导的桌面操作系统,但面对同时出现的大量针对XP系统的安全问题,微软不论从操作系统本身的安全需要,还是增加用户信任等多方面的原因,不得不再次下定决心解决自身产品的安全性,微软最终将其目光投向了欧洲。

2003年微软对罗马尼亚反病毒公司GeCAD反病毒公司并购,GeCAD以RAV AntiVirus的提供杀毒和安全解决方案,为Windows平台提供杀毒解决方案,其客户已经覆盖超过60个国家和地区,在反病毒领域具有一定的影响力;被微软收购后,GeCAD Software作为公司实体虽然存在,但是其反病毒引擎等核心技术和团队全部划入微软旗下,因此从2003年后,GeCAD公司不得不更名Axigen,并转而开发协作平台等其他非杀毒软件产品,GeCAD公司作为杀毒软件的代表实际上从被微软收购后就不复存在了。2004年微软对Giant Company Software公司进行收购。

2005年,基于对欧洲反病毒厂商等的收购而获取的这些公司的反病毒引擎的核心技术,通过AntiSpyware以及Windows Defender等产品进行整合消化,逐渐构建起其完善的反病毒体系能力。微软在操作系统底层预置Windows Defender免费杀毒软件。

2010年,微软推出Microsoft Security Essentials(MSE)安全软件,后该软件被全面整合到Windows Defender,到2019年,微软将Windows Defender更名为如今的Microsoft Defender,直接用品牌对其安全业务冠名后,微软的安全战略地位的重要性不言而喻。

寡头微软利用在操作系统的绝对力量、自身的资本和市场优势,将收购的每一项技术迅速标准化、产品化,与操作系统深度捆绑。其结果不仅是安全性大大提高,也从根本上改变了全球反病毒产业的市场竞争规则:安全从“可选项”变为微软生态的“默认配置”,“消化”了整个欧洲乃至全球的独立安全市场,2021年,微软的网络安全业务首次突破100亿美元,2023年,达到已公开的最高营收水平,突破200亿美元。基于公开数据,微软已是全球营收规模最大的网络安全公司,完成了从软件巨头到安全寡头的鲸吞之路。

五、NSA拱形计划——美情报机构制定产业黑名单

21世纪的前十年,随着互联网用户规模迅速扩大、社交功能日益增强及在线商业模式多元化发展,移动支付、互联网金融等新兴业态蓬勃兴起,也为地下经济产业提供了新的滋生土壤。在逐利目标的驱动下,黑灰产必然选择成本最低、效率最高且最具隐蔽性的入侵途径。因此,恶意代码,尤其是特洛伊木马,迅速演变为全球地缘安全斗争与地下黑产博弈中的实用化武器。这一时期出现的典型工具,如BO2000(Back Orifice 2000)和“冰河”木马,相比早期木马新增了情报搜集、远程命令执行、系统重设、网络重定向等核心功能,成为了黑灰产实施入侵与控制的利器。与此同时,反病毒产品作为网络空间的“守门人”,其战略地位日益凸显,必然成为美国国家安全局(NSA)的布局的领域。

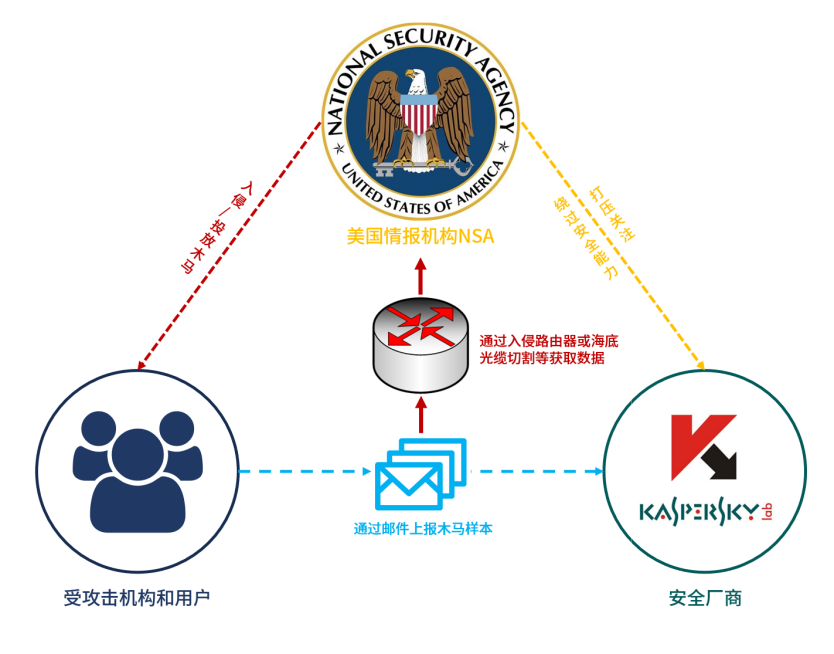

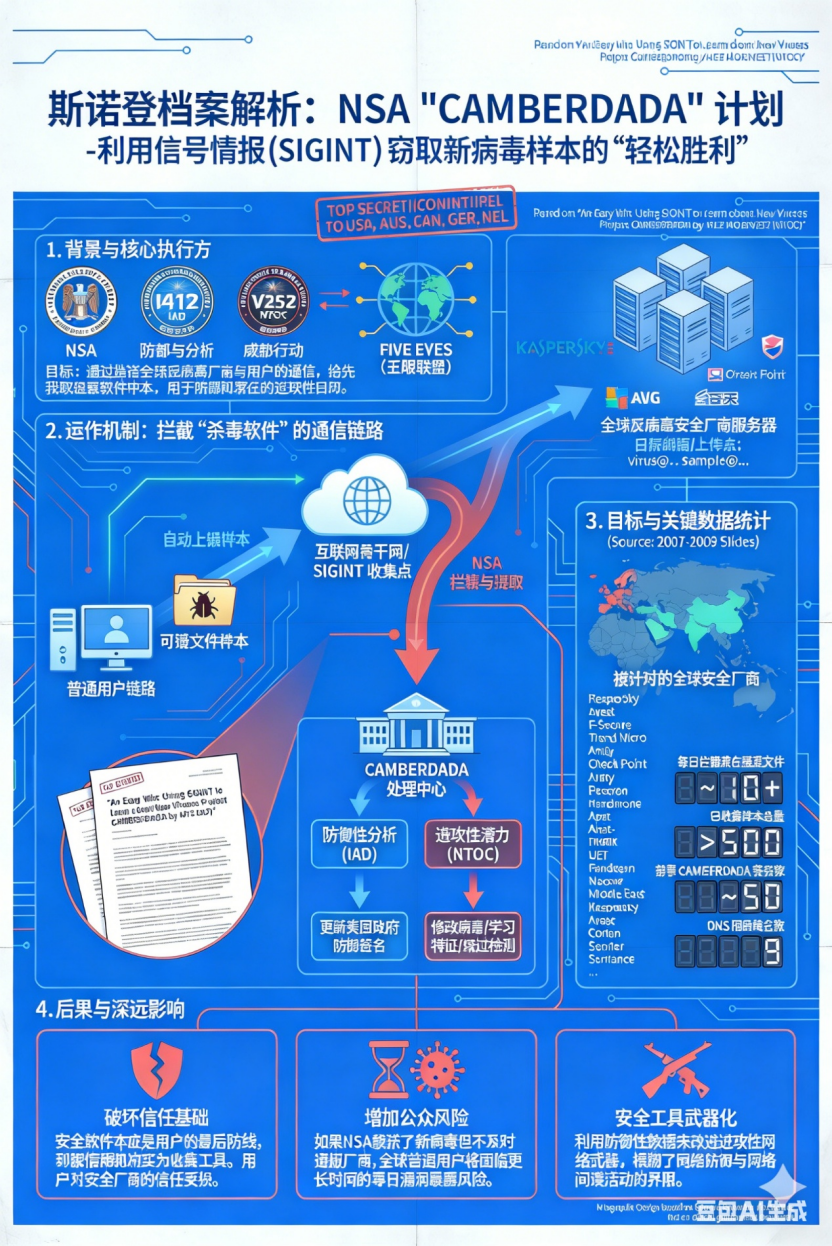

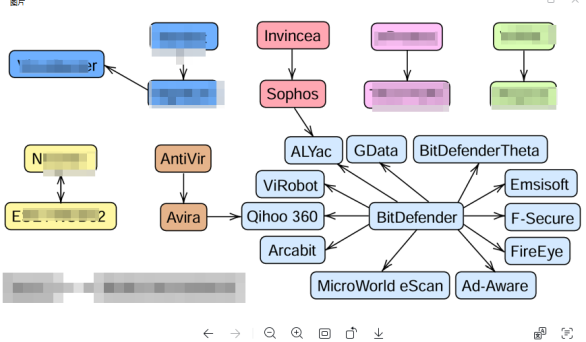

2007年,美国国家安全局(NSA)制定了“拱形”计划(CAMBERDADA)(图1)。这是一项针对全球除“五眼联盟”外国家主要安全厂商长达十数年的秘密监听计划。该计划由NSA下设机构信息保障局(IAD)和威胁行动中心(NTOC)参与,主要利用美国入侵全球运营商的流量获取能力,对卡巴斯基等反病毒厂商和用户间通讯进行监控,以获取新的病毒样本及其他信息(图2)。该计划后续目标包括欧洲和亚洲16个国家的23家全球重点网络安全厂商,其中中国安全厂商包括安天(Antiy)(图3)。此计划在近十年后的2015年6月,被“自由斯诺登”网站披露才大白天下(图4)。

图2“拱形”计划实施方法示意图

图4:自由斯诺登解析拱形计划示意图

美国情报机构通过“拱形计划”,不仅获取了大量可武器化的漏洞与样本,更精准识别并锁定了一批具备独立威胁发现能力的欧亚安全厂商。十数年过去,“拱形”计划名单上的企业命运,惊人地印证了其作为“猎杀名单”的本质。美国情报机构不仅从技术层面监控,更借助资本与市场的无形之手,对被监听国家的网络安全产业格局进行了重塑。

图3“拱形”计划所列除卡巴斯基外更多的监控目标厂商

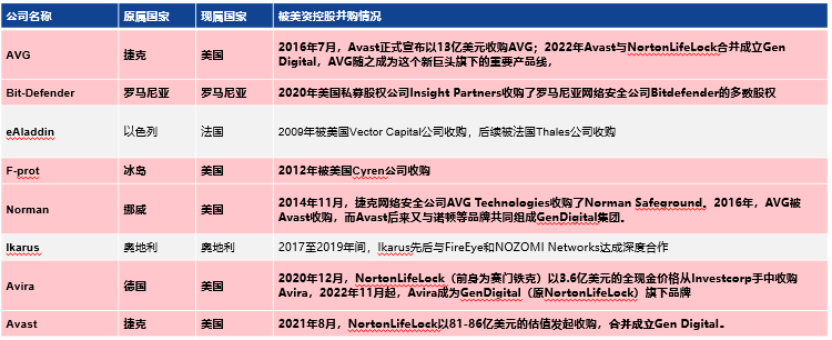

一类直接被美国资本直接/间接吞并“驯化”:

Avast(捷克)与Avira(德国,小红伞):这两家欧洲消费级市场的巨头,先后于2022年和2020年被美国网络安全巨头NortonLifeLock(后更名为Gen Digital)收购。收购后,原品牌虽暂时保留,但技术、数据与研发路线已被深度整合,其作为独立、可能挑战美国监控的“第三方”属性已不复存在。

AVG(捷克):早在2016年,Avast就以13亿美元收购了AVG,最终将其一同带入Gen Digital的版图,完成了对捷克网络安全力量的整合。

Norman(挪威):其威胁情报与沙箱分析的核心子公司Norman Shark,于2014年被美国网络安全公司Blue Coat Systems收购。虽然母公司整体去向分散,但公司最尖端的威胁检测能力已被美国资本控制。

Bitdefender(罗马尼亚,比特梵德):2007年进行首轮外部融资,投资者中就有美资背景基金Romanian-American Enterprise Fund(RAEF)基金进入,该基金最初由美国国会注资5500万美元成立。自1995年成立以来,RAEF已投资超过8000万美元,并从共同投资者那里吸引了1.4亿美元的股权和准股权投资。同年在硅谷开设了全球营销总部公司,与美国市场深度绑定。2017年时美国市场贡献已超过销售额的40%。2021年公司启动在美纳斯达克(Nasdaq)首次公开募股(IPO)进程,其资本结构将不可避免地受到美国市场的影响。

之后,在2025年CANVAS的一项报道中指出,2020年美国私募股权公司Insight Partners收购了Bitdefender的多数股权。由于Bitdefender目前为非上市公司,存在双方根据保密协议或者达成默契不公开该信息的可能性,但美系基金在Bitdefender公司股权中存在一定比例当是事实。比特梵德因具有美资背景未遭到绞杀,且发展了广泛的引擎授权业务。

图3受美资本控制后,比特梵德发展全球广泛的授权合作

有些安全厂商在“主流”边缘挣扎被迫区域化。没有被美系资本收购的安全厂商,逐渐在全球市场竞争中逐渐被边缘化,退守至本土或特定区域市场,影响力大减。

ESET(斯洛伐克):尽管坚持独立运营,未引入美国战略资本,但始终保持私有化,其全球市场扩张明显受限。它和Dr.Web(俄罗斯)、AhnLab(韩国)等厂商一样,虽在本土或特定区域(如欧洲、俄语区、东亚)仍是主流,但在全球舞台的话语权已大幅削弱,难以形成对美国网络行动的普遍性制衡。

更有一批厂商,如F-Prot(冰岛)已倒闭或终止运营;IKARUS(奥地利)、Hauri(韩国)、Arcabit(波兰)、Spy-Emergency(斯洛伐克)、NoVirusThanks(意大利)、Emsisoft(新西兰/奥地利)等,均已沦为小众或边缘化厂商,甚至部分产品停止更新服务。

(欧洲反病毒公司被美方资本控制情况一览表)

“拱形”计划,是一张清晰的路线图,美国综合利用其情报霸权、资本霸权和市场霸权,对全球网络安全产业进行系统性“剪裁”,将网络安全厂商视为对其攻击活动的“威胁”,监控是为了识别“威胁”,并购是为了消除“威胁”。经过美国的精心布局,上榜的欧洲主流厂商几近“团灭”。

六、绞杀卡巴斯基-得不到的就毁掉

通过“拱形计划”的实施,此时在反病毒市场上,除欧洲和北美之外依然活跃的幸存者,只剩下俄罗斯的卡巴斯基和中国的安天为代表的中俄厂商,他们开启了更为坚韧的生存模式:依赖于对核心技术的持续攻坚、对本土及友好国家市场的深度耕耘,以及在关键时刻扮演国家网络空间“盾牌”的角色。

美国一直把中俄安全厂商当作“眼中钉”,2007年制定的“拱形计划”的首要目标就是卡巴斯基,美国政府对俄罗斯网络安全公司的打压和禁用,是一个持续近20年的、逐步升级的过程。只是随着2015年斯诺登文件曝光,外界才得知卡巴斯基早已被美国情报界视为“高价值技术目标”:得不到就毁掉。

2010年前后,美方私募资本General Atlantic(是一家总部位于美国的全球增长型私募股权基金,在欧洲网络安全领域曾有重要投资,其管理层有少数顾问或董事会成员具有美国政府或外交政策相关经历。)曾经试图通过投入巨资的方式,收购其股份。但一直没有达到控制卡巴斯基公司或者将其搬离俄罗斯的目的。

卡巴斯基之所以得到美国政府、情报机构的“青睐和关照”,与其说是“国家安全原因”(美方的说辞),不如说是卡巴斯基的一系列亮眼的成绩单:首先是在对“震网”病毒的持续分析中大放异彩,2015年还连续解密美方“方程式组织”的运作机理和作业方式,与此同时,卡巴斯基号称业内最优秀的反病毒引擎也是美方忌惮的目标。

另外一方面,据称卡巴斯基本人还是俄罗斯终身情报官,另外,卡巴斯基公司的两个工作组可以直接向其国家杜马汇报工作。2009年,卡巴斯基本人还因对国家安全的贡献,获得了俄罗斯总统授予的俄罗斯联邦国家奖。根据卡巴斯基网站的信息,俄罗斯联邦安全局(FSB)与国防部分别向卡巴斯基实验室股份公司颁发了两项独立的许可证,证实该公司的反病毒软件产品符合安全机构的使用标准,特别是在保护涉及国家机密的资料方面。其中一份许可证由联邦安全局于2020年11月签发,有效期至2025年10月。另一份许可证最初于2019年1月签发,2024年2月由隶属于俄罗斯国防部的联邦技术和出口管制局重新签发。

最戏剧性的是针对卡巴斯基杀毒软件的禁用,起源竟然是美国NSA的某名员工的计算机上安装了卡巴斯基反病毒软件,该员工私自将NSA的机密文件和作业工具带回家(该员工称其是为了在家工作),在使用卡巴斯基软件进行扫描时,这些作业工具软件被卡巴基斯杀毒软件的文件监测系统获取。据称,随后俄罗斯的情报机构获取了这些机密工具软件,从而能得以监控美国情报机构的网络作业手法,或者绕过这些网空作业。

美国政府针对卡巴斯基的打压过程整体脉络大致可分为数个不断扩大、不断强化,从卡巴斯基整个企业发展总多企业高管个人的阶段:

——初步阶段(2007–2015):NSA在其隐瞒拱形计划(CamberDada)计划中将俄罗斯杀毒软件公司卡巴斯基和大蜘蛛以及中国的反病毒公司安天等全球23家主要网络安全公司(全部来自非五眼联盟国家)列为长期监控目标,重点分析卡巴斯基等杀毒引擎对恶意软件的检测机制,识别其全球遥测数据,为规避或者绕过这些杀毒软件的检测能力、为自身的情报搜集和相关作业提供支撑,增强美国政府的网络情报能力。

更重要的是,这些监控手段为后续美国政府针对俄罗斯卡巴斯基公司出台行政禁令、立法限制乃至市场封禁等提供了前期的情报基础。

——联邦政府系统禁用阶段(2017–2018):本阶段主要借助美国国土安全部的2017年行政命令以及美国国会2018年国防授权法案的NDAA,将卡巴斯基杀毒软件全面彻底逐出其联邦系统。

2017年美国政府以卡巴斯基可能与俄罗斯情报机构合作为由,要求所有联邦机构移除卡巴斯基的所有反病毒产品,包括但不限于:卡巴斯基反病毒软件(Kaspersky Anti-Virus);卡巴斯基互联网安全软件(Kaspersky Internet Security);卡巴斯基全面安全软件(Kaspersky Total Security);卡巴斯基小型办公安全软件(Kaspersky Small Office Security);卡巴斯基反定向攻击软件(Kaspersky Anti Targeted Attack);卡巴斯基终端安全软件(Kaspersky Endpoint Security);卡巴斯基云安全软件(企业版)(Kaspersky Cloud Security(Enterprise));卡巴斯基网络安全服务(Kaspersky Cybersecurity Services);卡巴斯基私有安全网络(Kaspersky Private Security Network);以及卡巴斯基嵌入式系统安全软件(Kaspersky Embedded Systems Security)等。

美国2018财年《国防授权法案》(NDAA 2018)第1634条,该条款规定美国政府禁止使用卡巴斯基实验室的硬件、软件和服务,该法案给出的原因是出于对卡巴斯基公司可能与俄罗斯情报机构存在关联的国家安全担忧。这也导致联邦采购条例(FAR)中增加了相关条款,禁止美国各机构和联邦承包商在2018年10月1日之后使用卡巴斯基的产品和服务。这项禁令后来被永久化,并在2024年扩大到涵盖所有美国企业。

——美国商务部全面商业封禁阶段(2024):禁止卡巴斯基向美国客户提供任何产品或服务。

2024年6月,美国商务部工业与安全局(BIS)发布最终裁定,禁止卡巴斯基(包括其美国子公司及关联公司)直接或间接向美国境内或美国人提供任何杀毒软件及网络安全产品或服务。

——美国联邦通信委员会(FCC)将卡巴斯基列入“对国家安全构成不可接受风险”名单中(2024)。

2024年7月,美国联邦通信委员会FCC和美国国土安全局将卡巴斯基公司的网络安全设备和反病毒服务等加入“对国家安全构成不可接受风险”名单中,与中国电信(美洲)公司、中国移动国际(美国)公司一起,被认定为对国家安全构成威胁的通信设备和服务提供者。

——美国财政部外国资产控制办公室(OFAC)宣布制裁卡巴斯基实验室高管(2024年)

2024年6月21日,美国财政部外国资产控制办公室(OFAC)宣布制裁卡巴斯基实验室的12名高管和高级领导人员,理由是其在一家被视为存在持续网络安全风险的公司中担任关键角色。

美国政府除了直接下场,还通过法律手段要求微软等操作系统巨头,并通过这些巨头公司对网络安全产业的影响力和操控能力,限制与微软合作的全球网络安全厂商与卡巴斯基进行技术合作,对卡巴斯基公司形成全球“围猎”。总体来讲,美方从情报界发起、再扩展到行政部门、立法机构、监管机构,最终形成全面封禁、持续近二十年的不断“增压”的过程。其目的就是为了抑制俄罗斯卡巴斯基等网络安全公司的反持续性高级威胁能力,避免其自身的网络攻击被发现或者曝光,同时为其情报作业扫清障碍。

七、Gen Digital资本收官——对欧洲的最后一击

经过反复的打压和资本渗透,欧洲残存的安全企业对美国资本和大型企业,已经如同“熟透的苹果”。

2020年到2022年期间,NortonLifeLock先后耗资约3.6亿美元、90亿美元,连续收购欧洲最重要的反病毒企业德国的Avira小红伞和捷克AVAST反病毒公司,而就在这些收购发生前的2016年,捷克AVAST先行完成收购该国的另外一家知名欧洲反病毒企业AVG,可以说AVAST在和AVG合并“同类项”后,给自己卖了一个90亿美元的“高价”。

NortonLifeLock(现更名为Gen Digital)书写了纯粹而直接的“资本并购”与“硬性整合”,是美国再次挥舞资本的长锤重重向欧洲反病毒产业的一记重锤。

在个人计算机方兴未艾的八十年代后期。1989年,赛门铁克Symantec的软件公司,完成了一笔影响深远的收购:它将彼得·诺顿计算公司(Peter Norton Computing)收入囊中。这笔交易最重要的收获,并非仅仅是技术或人才,而是那个在PC用户心中象征着可靠与专业的品牌——“Norton Antivirus”。从此,“诺顿”这个金字招牌,为Symantec后续数十年的消费市场扩张奠定了无可替代的品牌基石。

进入21世纪,网络安全的重心开始向云端迁移。2008年,Symantec将目光投向欧洲,收购了英国的云邮件安全服务商MessageLabs。这不仅是其欧洲并购版图的第一块拼图,更是一次关键的战略卡位,使其成功切入快速增长的云安全赛道,强化了服务能力。时代的威胁在演变。2016年,Symantec再次展现了敏锐的洞察力,收购了身份保护公司LifeLock。此举标志着公司战略视野的升华:它认识到,现代网络威胁已从传统的病毒破坏,转向了身份盗用、数据泄露和隐私侵犯。将历史悠久的杀毒技术与新兴的身份保护服务相结合,一个全新的品牌“NortonLifeLock”应运而生。为了全力聚焦于这片高增长的消费级安全蓝海,Symantec在2019年做出了一个重大决定:将其企业级业务出售给博通(Broadcom)。此举犹如一次战略“瘦身”,在获得巨额现金的同时,也彻底扫清了专注于消费者市场并购的道路。

卸下重负的NortonLifeLock,自2020年起,针对欧洲市场发起了堪称雷霆万钧的并购高潮,其行动之精准、规模之庞大,震撼了整个行业。2020年,它以3.6亿美元的价格,将德国老牌杀毒软件公司“小红伞”(Avira)纳入麾下。Avira在欧洲乃至全球拥有数以亿计的免费用户,这笔收购不仅带来了海量用户基础,更获得了进入欧洲市场的关键渠道与本地化运营经验。

2022年。NortonLifeLock以约90亿美元的惊天价格,收购了捷克巨头Avast。这笔交易是消费安全市场史上规模最大的并购之一,其意义远不止于Avast本身。因为Avast此前已收购了另一家欧洲知名厂商AVG。因此,这笔收购实际上是一次“一石三鸟”:将Avast、AVG以及NortonLifeLock自身旗下的Avira三大品牌一举整合。至此,一个前所未有的局面形成了:Norton(诺顿)、Avast、AVG、Avira——这四个在欧美消费者中享有极高知名度、市场根基深厚的反病毒品牌,全部被汇集到同一面旗帜之下。并购完成后,这些资产被统一整合至总部位于美国的母公司Gen Digital,一个横跨欧美、用户数以亿计的全球消费级安全战略枢纽宣告建成。

NortonLifeLock通过一系列精准、庞大且具有战略纵深的收购,将散落在欧洲乃至全球的消费级安全力量——其技术、品牌与最宝贵的用户群——快速收拢至美国资本旗下,在消费安全市场形成无可争议的压倒性优势。对欧洲网络安全产业格局产生了深远且不可逆转的影响。

它对曾经繁荣的欧洲反病毒产业体系中的本地规模性标志企业进行最后一次收割,迫使反病毒这一特殊的窄带产业集中度大幅提升,欧洲本土企业的独立发展空间被严重挤压,欧洲反病毒产业的自主性消失殆尽。

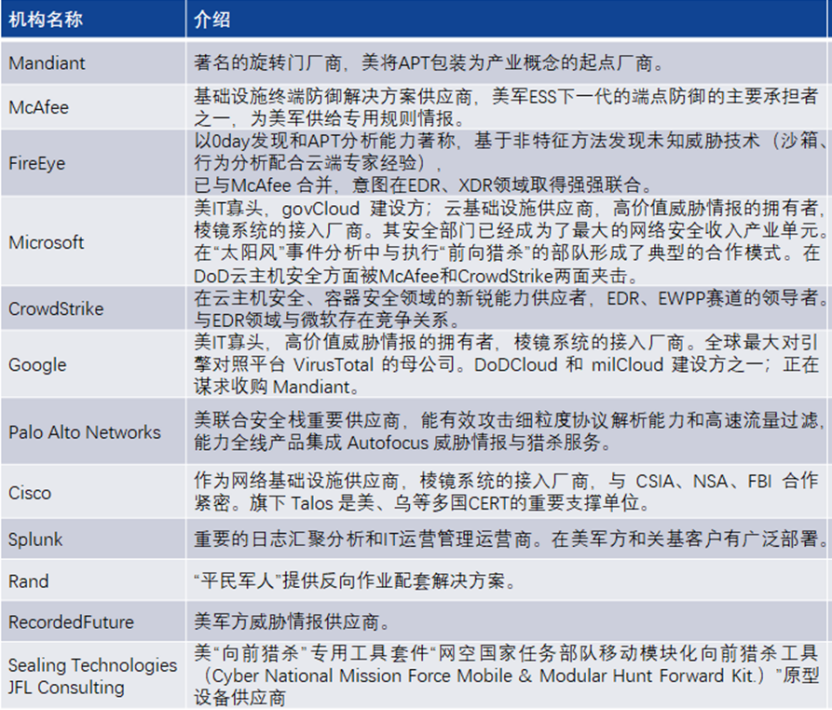

八、“向前防御”——美国对盟友的防御接管

2018年,就在欧洲的网络产业正在被美国以“同盟者”姿态以技术共享、资本并购、市场蚕食等方式逐步排挤替代时,美国正式提出“向前防御”战略。

曾经欧洲的反病毒厂商是一座座牢固的“亚眠要塞”,它们拥有先进的反病毒技术和庞大的用户数据池。然而在产业衰落的背景下,作为美国的“盟友”国家,他们或被引导、或被蚕食,此时本已式微,而“向前防御”的核心是要求尽可能在靠近对抗的源头进行防御,其关键实现(战术)途径,是与对手保持“持续交战”(persistent engagement)。

向前防御战略由美国网络国家任务部队(CNMF)负责实施,其目标是应伙伴国家的要求开展的严格防御性网络行动,与合作伙伴共同寻找该国网络上的漏洞、恶意软件和对手踪迹,通过尽可能靠近对手活动的源头在网络空间与对手接触,从而达到扩大美网络活动的覆盖范围,削弱对手能力并从源头消除威胁的目的,而这里的“伙伴”很多都在欧洲。

从2018年到2022年,USCYBERCOM的CNMF与伙伴国家进行了二十多次的HFO,CNMF运营商部署到16个不同的国家。

俄乌战争期间,一份兰德报告指出,“美国及其盟国和北约目前正在提供财政和/或技术支持,以提高波罗的海三国的全面防御和非常规战争能力,其中包括协助提高网络安全、通信和战术监视能力。”

借此战略,美国本土众多安全厂商的产品也以迅雷之势替代被美西资本瓜分的重要关键信息系统。2022年2月末,乌克兰国家警察以及其他政府部门面临大规模“分布式拒绝服务攻击”(DDoS)攻击,美方在数小时之内联系了其国内网络安全厂商Fortinet(飞塔),美国商务部在15分钟内提供了销售许可,相关资金在数小时内获得批准。收到请求的8小时后,美已将Fortinet软件安装到乌克兰警方的服务器上,以抵御攻击。

Crowdstike(众击)、Fotinet(飞塔)、Palo alto等产品的进入,也将欧洲传统的“安全防御”力量转化为美国的“猎杀前哨”(Hunt Forward)与“制空权”平台。“向前防御”部分掠夺和迫使相关盟友国家让渡了网络空间安全技术部分主权,把重要关键信息系统置于美国的防御系统之下,又进一步将这些节点转化为其全球离岸作战(Off-Band Operations)的前线作战单位。

美国获得了对全球网络空间的感知能力、数据主权(C4ISR:指挥、控制、通信、情报、监视)。而欧洲沦为了美国全球猎杀行动(Hunt Forward)和制空权争夺(Air Superiority)的前线阵地和战术枢纽。

表一,美“向前防御”战略和国内产业联合体的构成供给关系

欧洲的部分老牌企业和细分领域冠军,因为缺少了自我主导能力,不得不一步步接受了美国所涉及的的国际分工体系,虽然部分企业的技术能力仍然位于全球产业链偏上游的部分关键位置,但并不在金字塔的最顶端,而且反复遭受美国长臂管辖的干扰。其反病毒产业滑向无奈而悲凉的境地。

九、启示录与欧洲的未来选择

欧洲反病毒产业二十年的消解史,并非偶然的市场更迭,从所罗门的技术沦陷到Sophos的资本易主,从微软的生态裹挟到诺顿的资本黑洞,再到向前防御的递进和取而代之,每一幕都在揭示着超越商业竞争的本质规律,呈现出令人扼腕的悖论:一个势均力敌的开端,有时会在其最接近成功的时刻,暴露出最根本的脆弱,从而转向一个潦倒的结局。

欧洲反病毒产业的命运,始于一个充满自信和技术理想的时代,却在霸权逻辑侵蚀下沦为不对等的依附关系。美国凭借资本控制、安全捆绑与地缘争夺等手段,不断的剥夺着欧洲的防务的自主空间。这种压迫并非短期策略,而是植根于美国霸权的核心需求,贯穿经济、安全、地缘等多个关键领域。

回顾欧洲反病毒体系瓦解的过程,不难发现,欧洲企业即便使用“本地化”产品,其底层引擎、更新服务器、威胁情报网络,但关键防御技术的决策权、数据流向的定义权、甚至安全标准的制定权,已在美国构建的体系下因失去自主性而崩塌,技术独立若无资本与国家战略支撑,终将沦为他人的战利品。

美国通过并购,将顶尖技术收编己用;通过制裁打压,迫使独立厂商收缩或退场;通过资本与市场规则,引导产业走向,最终形成一个超级机器。使得世界其他地区的网络防御能力,则因缺乏技术自主、或独立的商业力量支撑,在面对源自美国“大到无形”的先进网络攻击时,变得更加脆弱和“透明”。

从阿尔斯通事件到“波音-空客争端”,历史一再向欧盟发出了振聋发聩的警告:在以国家作为工具获取国家利益和寡头市场的方面,美国不可能将欧洲视为价值观同盟伙伴,在其长臂管辖和长期压制下,任何产业都不可能独善其身,而是将其置于“美国优先”的功利天平上反复算计和无情碾压。

张文木先生在《世界地缘政治中的中国国家安全利益分析》一书中将“独立完整的主权,统一的民族市场和有独立研发能力的国家战略企业”称为民族国家的三大支柱。并进一步指出“国家主权是技术产权的政治保证;民族市场是孵化和试验技术,尤其是国家战略性技术的基地;而独立的研发能力是保持国家科技、尤其是战略性科技在国际上的领先地位的最基本的前提”。这一论断,不仅是对国家发展规律的深刻总结,也是对所有追求自主进步国家的战略警醒。

欧盟委员会在2025年发布新的内部安全战略《保护欧盟》(ProtectEU),该战略主要目标提到,欧盟必须通过保护关键基础设施、加强网络安全和打击网络威胁来增强抵御混合威胁的能力,包括实施新的《网络安全法》保护云和电信服务、发展技术主权,修改采购规则减少对单一外国供应商的依赖,以及制定针对化学、生物、放射和核威胁的行动计划。

在欧洲反病毒产业艰难重振的当下,欧盟所面对的现状已是被强权标准与资本力量分解而七零八落的基础。在复兴之路上,一边是传统盟友美国,其技术生态与资本网络深厚,却暗藏将欧洲进一步捆绑、彻底剥夺其自主空间的野心;另一边是坚定反抗美国全球网络威胁定义权与监控霸权的同道者,愿与欧洲携手重塑产业秩序、共筑多极安全格局的合作伙伴。是在旧有霸权体系下寻求重启,还是共同重塑自主可控的产业生态、捍卫全球网络安全公平秩序的合作伙伴?历史正在等待欧洲给出它的最终选择。